Gilotyna-007

Użytkownik

- Dołączył

- Luty 3, 2012

- Posty

- 151

Użytkownicy systemów operacyjnych z rodziny Linux (obok użytkowników systemu OS X) bardzo często wyrażają pogląd, że ich system jest praktycznie zupełnie odporny na wszelkiego rodzaju infekcje oraz zagrożenia ze strony złośliwego oprogramowania. W jak dużym są jednak błędzie, świetnie obrazuje ostatni przypadek zainfekowanych kodów źródłowych dystrybuowanych przez UnrealIRCd.com.

Administratorzy serwisu UnrealIRCd.com przyznali wczoraj, że dystrybuowane za pośrednictwem podstawowych oraz lustrzanych serwerów oprogramowanie Unreal 3.2.8.1 zawierało złośliwy kod (trojana Troj/UnIRC-A). Wygląda na to, że już w listopadzie ubiegłego roku intruzom udało się podmienić plik Unreal3.2.8.1.tar.gz zawierający kod źródłowy programy na własny zbiór. Co najciekawsze, przez około pół roku włamanie nie zostało przez nikogo zauważone.

Zadanie intruzom ułatwili sami administratorzy projektu, którzy niewystarczająco zadbali o bezpieczeństwo. Przede wszystkim zawartość repozytorium nie była w żaden sposób monitorowana. Po drugie, nie publikowano sum kontrolnych plików. Wreszcie po trzecie, serwery lustrzane również w żaden sposób nie sprawdzały sum kontrolnych, pobierając i rozpowszechniając tym samym automatycznie zainfekowane zbiory. Incydent skłonił administratorów do wdrożenie podpisów cyfrowych (GPG), co powinno uchronić użytkowników przed tego typu atakami w przyszłości.

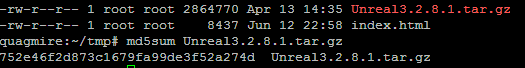

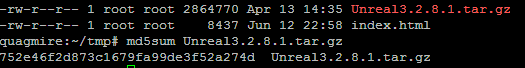

Użytkownicy, którzy potencjalnie skorzystali z zainfekowanego oprogramowania, powinni jak najszybciej to sprawdzić. Skrót MD5 prawidłowego pliku Unreal3.2.8.1.tar.gz to 7b741e94e867c0a7370553fd01506c66, dla wersji zainfekowanej jest to wartość równa 752e46f2d873c1679fa99de3f52a274d. Sprawa jest tym pilniejsza, że exploit pozwalający na uzyskanie dostępu do systemu zainfekowanego trojanem Troj/UnIRC-A jest już publicznie dostępny w ramach środowiska Metasploit Framework. Warto tylko dodać, że problem w ogóle nie dotyczy wersji oprogramowania dla systemów Windows.

Mamy więc do czynienia z kolejnym przypadkiem (wystarczy tylko wspomnieć Black-Horse Trojan dla Linuksa) świadczącym o tym, że użytkownicy oraz administratorzy systemów z rodziny Linux nie powinni ulegać schematycznemu myśleniu, w rodzaju:

Wirusy oraz malware są tylko na Windowsach

Zawsze warto również pamiętać o tym, że sprawdzanie sygnatur i wszelkich dostępnych sum kontrolnych jest dobrym pomysłem. Oczywiście jeśli sumy kontrolne są publikowane w ramach tego samego serwera, co same pliki, to one również mogą zostać podmienione przez intruzów. Stosowanie cyfrowych podpisów wydaje się więc lepszym rozwiązaniem, choć wymaga z kolei zwrócenia szczególnej uwagi na sposób przechowywania kluczy.

Administratorzy serwisu UnrealIRCd.com przyznali wczoraj, że dystrybuowane za pośrednictwem podstawowych oraz lustrzanych serwerów oprogramowanie Unreal 3.2.8.1 zawierało złośliwy kod (trojana Troj/UnIRC-A). Wygląda na to, że już w listopadzie ubiegłego roku intruzom udało się podmienić plik Unreal3.2.8.1.tar.gz zawierający kod źródłowy programy na własny zbiór. Co najciekawsze, przez około pół roku włamanie nie zostało przez nikogo zauważone.

Zadanie intruzom ułatwili sami administratorzy projektu, którzy niewystarczająco zadbali o bezpieczeństwo. Przede wszystkim zawartość repozytorium nie była w żaden sposób monitorowana. Po drugie, nie publikowano sum kontrolnych plików. Wreszcie po trzecie, serwery lustrzane również w żaden sposób nie sprawdzały sum kontrolnych, pobierając i rozpowszechniając tym samym automatycznie zainfekowane zbiory. Incydent skłonił administratorów do wdrożenie podpisów cyfrowych (GPG), co powinno uchronić użytkowników przed tego typu atakami w przyszłości.

Użytkownicy, którzy potencjalnie skorzystali z zainfekowanego oprogramowania, powinni jak najszybciej to sprawdzić. Skrót MD5 prawidłowego pliku Unreal3.2.8.1.tar.gz to 7b741e94e867c0a7370553fd01506c66, dla wersji zainfekowanej jest to wartość równa 752e46f2d873c1679fa99de3f52a274d. Sprawa jest tym pilniejsza, że exploit pozwalający na uzyskanie dostępu do systemu zainfekowanego trojanem Troj/UnIRC-A jest już publicznie dostępny w ramach środowiska Metasploit Framework. Warto tylko dodać, że problem w ogóle nie dotyczy wersji oprogramowania dla systemów Windows.

Mamy więc do czynienia z kolejnym przypadkiem (wystarczy tylko wspomnieć Black-Horse Trojan dla Linuksa) świadczącym o tym, że użytkownicy oraz administratorzy systemów z rodziny Linux nie powinni ulegać schematycznemu myśleniu, w rodzaju:

Wirusy oraz malware są tylko na Windowsach

Zawsze warto również pamiętać o tym, że sprawdzanie sygnatur i wszelkich dostępnych sum kontrolnych jest dobrym pomysłem. Oczywiście jeśli sumy kontrolne są publikowane w ramach tego samego serwera, co same pliki, to one również mogą zostać podmienione przez intruzów. Stosowanie cyfrowych podpisów wydaje się więc lepszym rozwiązaniem, choć wymaga z kolei zwrócenia szczególnej uwagi na sposób przechowywania kluczy.